반응형

S3 Server Access Logging

Server Access Logging

Server Access Logging은 S3 bucket에 대한 모든 요청과 활동을 기록하는 기능이다

S3 bucket에 대해 누가, 언제, 어떤 요청을 했는지 확인할 수 있으며, 주로 보안 감사, 문제 해결, 사용량 분석 목적으로 사용된다.

S3 Server Access Logging의 로그 데이터는 설정된 타겟 버킷(Target Bucket)에 저장된다

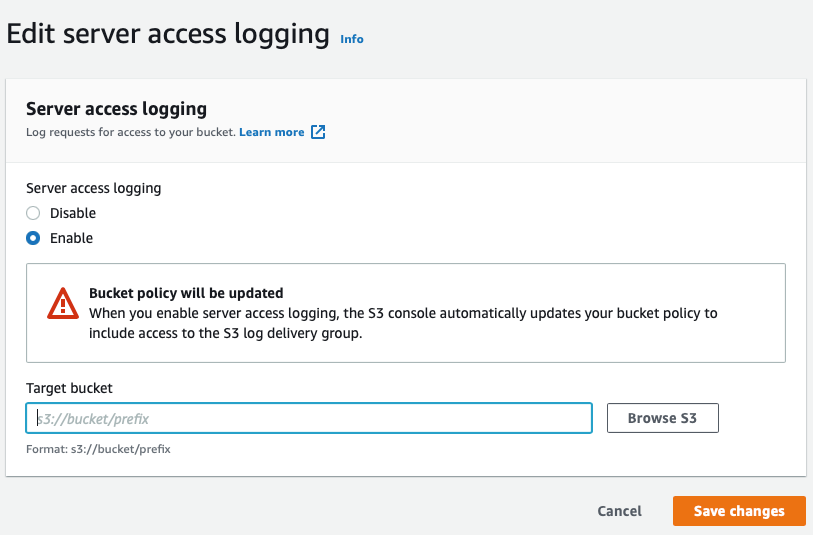

Server Access Logging 설정 방법

[S3 Bucket → Properties → Server access logging → Target bucket 입력]

S3 Server Access Logging 예시

79a7e6ac3b16f42e4 2025-01-21T12:34:56Z example-bucket [REQUESTER IP] arn:aws:s3:::example-bucket [REQUESTER ACCOUNT] REST.GET.OBJECT my-folder/my-object.txt "GET /my-folder/my-object.txt HTTP/1.1" 200 - 12345 67890 20 20 "-" "aws-cli/2.12.3" SigV4 ECDHE-RSA-AES128-GCM-SHA256 -

Server Access Logging로 확인 가능한 정보

- 버킷 이름: example-bucket

- 요청자의 IP 주소: [REQUESTER IP]

- 요청 시간: 2025-01-21T12:34:56Z

- 요청 내용: GET 메서드로 my-folder/my-object.txt에 접근.

- HTTP 상태 코드: 200 (성공).

- 응답 크기: 12345 바이트.

- 요청자 에이전트: aws-cli/2.12.3.

🤔 문제

한 회사는 민감한 정보를 포함한 프라이빗 Amazon S3 버킷을 운영 중입니다. SysOps 관리자는 버킷 객체에 대한 접근 시도 중 인증 실패가 발생한 IP 주소의 로그를 보관해야 합니다. 로그는 90일 동안 덮어쓰기나 삭제가 불가능해야 합니다.

이 요구 사항을 충족할 수 있는 솔루션은 무엇입니까?

- AWS CloudTrail trail을 생성합니다. 로그 파일이 Amazon CloudWatch Logs에 저장되도록 구성합니다. 로그 그룹의 보존 기간을 90일로 설정합니다.

- AWS CloudTrail trail을 생성합니다. 로그 파일이 다른 S3 버킷에 저장되도록 구성합니다. CloudTrail 로그 파일 무결성 검증을 90일 동안 활성화합니다.

- S3 버킷에 대한 access logging을 활성화합니다. 액세스 로그가 Amazon CloudWatch Logs에 저장되도록 구성합니다. 로그 그룹의 보존 기간을 90일로 설정합니다.

- S3 버킷에 대한 access logging을 활성화합니다. 액세스 로그가 두 번째 S3 버킷에 저장되도록 구성합니다. 두 번째 S3 버킷에서 S3 Object Lock을 활성화하고 기본 보존 기간을 90일로 설정합니다.

정답

더보기

정답. 4번

반응형

'클라우드(AWS) > SOA-C02' 카테고리의 다른 글

| [AWS] Service Catalog란? 쉽게 정리 (feat. CloudFormation) (0) | 2025.01.24 |

|---|---|

| [AWS] WAF의 Rate-based Rule란? 쉽게 정리 (feat. Rate Limit) (0) | 2025.01.22 |

| [AWS] [RDS] Backtracking vs. PITR (Point in time recovery) 쉽게 비교 정리 (0) | 2025.01.20 |

| [AWS] CloudFormation StackSets의 OUTDATED 문제 (0) | 2025.01.19 |

| [AWS] RDS Performance Insights란? 쉽게 정리 (0) | 2025.01.18 |